Une violation de données à caractère personnel est une violation de la sécurité entraînant la compromission de données à caractère personnel.

Le RGPD régit la manière dont les données personnelles doivent être protégées contre les violations de données, et cet article explorera le sujet des violations de données en relation avec le RGPD.

La gravité des violations de données peut varier considérablement.

D’une part, la perte accidentelle de données peut se produire sans intention malveillante et sans l’implication de tiers malveillants.

D’autre part, les attaques délibérées de pirates informatiques visant à accéder aux données ou à les utiliser à mauvais escient présentent des risques considérables. Ces violations ciblées augmentent la probabilité d’une divulgation non autorisée, entraînant un préjudice important pour les personnes et les organisations.

Le RGPD comporte un ensemble d’exigences qui régissent la manière dont les entreprises doivent agir en cas de violation de données à caractère personnel.

Il est intéressant de noter que cela implique également que votre entreprise ait la capacité d’identifier une violation de données lorsqu’elle se produit, afin de pouvoir l’arrêter et l’atténuer.

Dans le cadre du RGPD, l’ignorance n’est pas une excuse pour la non-conformité. Votre organisation doit donc être vigilante à l’égard des violations de données et se préparer à réagir en cas de violation.

Comment identifier une violation de données

Il est important de pouvoir identifier une violation de données, car c’est le premier moyen de la prévenir et de l’identifier lorsqu’elle se produit.

Qu’est-ce qu’une violation de données à caractère personnel ?

Dans le contexte du RGPD, une violation de la sécurité des données à caractère personnel est définie comme suit :

Une “violation de données à caractère personnel” est une violation de la sécurité entraînant accidentellement ou de manière illicite la destruction, la perte, l’altération, la divulgation non autorisée de données à caractère personnel transmises, conservées ou traitées d’une autre manière, ou l’accès non autorisé à de telles données.

Parallèlement, une atteinte à la sécurité des données personnelles est également considérée comme un incident de sécurité de l’information. Dans la norme de sécurité de l’information ISO 27000, un incident de sécurité de l’information est décrit comme une situation où il y a un événement identifiable impliquant un système, un service ou un réseau. Cet événement suggère une violation de la politique de sécurité de l’information ou une défaillance des mesures de sécurité. Il peut également s’agir d’un cas qui n’a pas été reconnu précédemment mais qui est potentiellement important pour la sécurité.

Il est important de noter que seuls les incidents de sécurité de l’information impliquant des données personnelles entrent dans la définition d’une violation de données personnelles dans le RGPD.

Par conséquent, tous les incidents liés à la sécurité de l’information ne sont pas considérés comme des violations de données à caractère personnel. Par exemple, la détection d’un trafic réseau inhabituel peut être considérée comme un incident de sécurité, mais cela ne signifie pas nécessairement qu’il y a eu un accès non autorisé ou une divulgation de données à caractère personnel.

Ce scénario montre la nécessité d’un examen minutieux pour déterminer si une véritable violation de données à caractère personnel s’est produite, ce qui est important pour comprendre et appliquer efficacement les règles du RGPD.

Diverses violations de données

L’objectif du RGPD est de protéger les données à caractère personnel, et éviter les violations de données à caractère personnel est donc l’une des préoccupations centrales du règlement.

Vous devez donc être conscient de la manière dont les violations de données à caractère personnel peuvent se produire dans la pratique, afin de mettre en œuvre des mesures appropriées pour les prévenir et les identifier si elles se produisent.

Un rapport d’enquête sur les violations de données réalisé par Verizon montre que trois violations de données sur quatre comportent un élément humain, avec des personnes impliquées par erreur, abus de privilèges, vol d’informations d’identification ou ingénierie sociale.

Les violations de données peuvent se produire par différents canaux et découlent souvent de mesures de protection inadéquates au sein de votre organisation, qui pourraient être atténuées.

Types de violations de données

Dans ce qui suit, nous allons explorer quelques-uns des principaux types de violations de données pour vous donner une idée de la manière dont ces violations se produisent.

Piratage

Le piratage informatique implique un accès non autorisé aux systèmes de données en exploitant les vulnérabilités techniques de vos systèmes.

Un pirate informatique identifie généralement les points faibles de l’architecture de sécurité d’un système, tels que des composants logiciels obsolètes, des connexions réseau non sécurisées ou des systèmes mal configurés. Une fois que les pirates ont trouvé une vulnérabilité, ils utilisent diverses méthodes, telles que l’injection de code malveillant ou l’utilisation d’informations d’identification volées, pour contourner les mesures de sécurité et s’infiltrer dans le système.

Divulgation accidentelle

La divulgation accidentelle de données à caractère personnel résulte souvent d’une erreur humaine. Parmi les exemples typiques, on peut citer l’envoi par erreur de courriels à de mauvais destinataires ou la mauvaise configuration d’une base de données qui laisse des données privées accessibles au public.

Vol ou perte physique

Les violations de données peuvent se produire en cas de perte ou de vol d’appareils tels que des ordinateurs portables, des disques durs ou des smartphones qui stockent des données personnelles. Cela souligne la nécessité de prendre des mesures de sécurité physique en plus des mesures de protection numérique, telles que le cryptage des disques durs en cas de vol d’un appareil.

Menaces internes

Les menaces d’initiés sont une source importante de violations de données au sein des organisations et représentent environ 20 % des incidents de sécurité. Elles se produisent lorsque des employés ou d’autres personnes ayant un accès légitime à l’information provoquent intentionnellement ou accidentellement une violation. Ce risque souligne l’importance de la mise en œuvre de protocoles de sécurité internes.

Attaques par ransomware et malware

Les attaques par ransomware et malware sont des types de violations où des logiciels malveillants sont utilisés pour compromettre la sécurité de votre système. Les rançongiciels chiffrent généralement les données et les gardent en otage contre une rançon, tandis que d’autres types de logiciels malveillants peuvent extraire secrètement des informations. Ces attaques soulignent la nécessité de mettre en place des défenses contre les logiciels malveillants et de procéder à des mises à jour régulières des systèmes afin de s’assurer que les logiciels malveillants ne peuvent pas explorer les logiciels obsolètes.

Causes des violations de données

Les types de violations de données susmentionnés ne se produiraient pas sans une combinaison de mesures de sécurité inadéquates, d’erreurs internes et d’acteurs externes malveillants. Dans ce qui suit, nous examinerons certaines causes des violations de données.

Mots de passe faibles ou réutilisés

Les utilisateurs de logiciels créent souvent des mots de passe dont ils peuvent se souvenir et qu’ils réutilisent pour différents comptes, ce qui les rend vulnérables à la compromission. Les mots de passe simples ou couramment utilisés sont faciles à déchiffrer, ce qui permet aux pirates d’accéder aux systèmes.

Une fois que les pirates ont compromis un mot de passe réutilisé, plusieurs comptes sont accessibles aux pirates.

Attaques par hameçonnage

Une attaque par hameçonnage est une technique trompeuse par laquelle un cybercriminel se fait passer pour quelqu’un d’autre afin d’amener la victime à accomplir un acte, par exemple à révéler des informations sensibles. Une attaque par hameçonnage est souvent réalisée en envoyant des courriels imitant une personne de confiance et incitant le destinataire à cliquer sur un lien malveillant ou à fournir des informations personnelles.

La fraude au PDG est un exemple d’attaque par hameçonnage dans laquelle les pirates établissent une fausse identité d’une personne de confiance comme le PDG, qui demande ensuite à la victime, souvent un employé, de transférer de l’argent, d’effectuer un achat en son nom ou de révéler des informations secrètes.

La célèbre escroquerie du “prince nigérian” est un autre exemple d’attaque par hameçonnage. Ici, le “prince nigérian” demande de l’aide pour transférer une grosse somme d’argent et vous récompensera faussement (la victime) en vous versant une petite somme d’argent.

Vulnérabilités des logiciels

Les logiciels évoluent rapidement, et ceux que vous utilisez tous les jours ajoutent continuellement de nouvelles fonctionnalités, des mises à jour de performance, etc., afin de garantir leur bon fonctionnement et leur bonne intégration avec les systèmes dont ils dépendent.

Votre entreprise utilise de nombreux logiciels, ce qui nécessite un travail important pour s’assurer qu’ils fonctionnent tous ensemble tout en maintenant les mises à jour logicielles.

Cela conduit souvent à des logiciels obsolètes ou non corrigés, qui sont sujets à des violations car les attaquants peuvent exploiter ces faiblesses.

Erreur humaine

L’erreur humaine est à l’origine d’une violation de données sur dix, selon le Data Breach Investigations Report de Verizon.

Les employés sont exposés à des changements technologiques importants et doivent faire plus en moins de temps dans des environnements de travail en constante évolution. Par conséquent, des erreurs telles que l’envoi de données à des destinataires incorrects ou le mauvais traitement de l’information se produisent quotidiennement dans les organisations.

C’est pourquoi la sensibilisation des employés à la protection des données, à la cybersécurité et à la conformité est une mesure organisationnelle couramment utilisée pour renforcer la sécurité.

Mesures de sécurité inadéquates

L’absence d’une infrastructure de sécurité complète, notamment une mauvaise sécurité des réseaux, une formation insuffisante des employés et des contrôles d’accès faibles, accroît la vulnérabilité à diverses menaces.

Les petites comme les grandes entreprises éprouvent des difficultés à mettre en œuvre des mesures de sécurité appropriées. Comme nous l’avons déjà mentionné, la vitesse de développement, l’ampleur du traitement des données, la complexité des organisations, le rythme des changements et le manque de talents, de budgets et de sensibilisation en matière de sécurité de l’information font que les organisations ont des mesures de sécurité inadéquates.

Les petites entreprises ont souvent besoin d’acquérir des connaissances en matière de sécurité et trouvent que la mise en œuvre et la maintenance sont coûteuses. Pour les grandes entreprises, la taille de l’organisation peut compliquer la tâche d’assurer la sécurité dans tous les coins.

Exemples de violations de données personnelles

Dans les sections précédentes, nous avons exploré les types de violations de données et certaines des causes qui permettent à ces violations de se produire.

Afin de mieux comprendre la notion de violation de données à caractère personnel telle que définie par le RGPD, les exemples suivants peuvent être utilisés à titre d’illustration :

- Une personne non autorisée, qu’elle soit à l’intérieur ou à l’extérieur de l’entreprise, accède à des données personnelles auxquelles elle ne devrait pas avoir accès.

- Un employé modifie ou supprime accidentellement des informations personnelles, ce qui entraîne une perte involontaire de données.

- Quelqu’un accède à des données personnelles, comme des numéros de sécurité sociale ou des informations sur des cartes de crédit, à la suite d’une faille dans le serveur de l’entreprise.

- Un employé partage des informations privées sur un client avec quelqu’un d’autre, soit par erreur, soit intentionnellement, ce qui conduit à une divulgation non autorisée.

- La perte ou le vol d’appareils tels que des ordinateurs portables ou des smartphones contenant des données personnelles non cryptées permet un accès non autorisé aux données personnelles stockées sur ces appareils.

- Des données personnelles sont envoyées par erreur à la mauvaise personne par courrier électronique ou traditionnel.

- Une cyberattaque, telle que l’hameçonnage ou les logiciels malveillants, vole des données personnelles dans les systèmes de l’entreprise.

- Des données personnelles sont accidentellement exposées sur un site web public en raison d’erreurs de codage ou d’une mauvaise configuration.

- Un employé consulte des données personnelles sans raison professionnelle valable, enfreignant ainsi les politiques internes d’accès aux données.

- Les données personnelles sont éliminées de manière non sécurisée, par exemple les documents papier ne sont pas déchiquetés de manière appropriée, de sorte que quelqu’un peut trouver des données personnelles dans la benne à ordures située à l’extérieur du bâtiment.

Ces exemples ne sont que quelques-unes des innombrables façons dont les données personnelles peuvent être compromises et conduire à une violation de données.

Impact des violations de données sur les individus

Les répercussions d’une violation de données peuvent avoir un impact considérable sur les personnes concernées, allant de désagréments mineurs à des situations graves qui changent la vie. La nature de la violation de données, les catégories de données à caractère personnel compromises et les personnes concernées jouent un rôle dans la détermination de la gravité des conséquences.

Les exemples suivants illustrent certaines des conséquences négatives d’une violation de données :

Traitement médical incorrect

Une faille dans les données de santé peut conduire à un traitement médical erroné si des informations essentielles telles que les allergies ou les médicaments sont modifiées, ce qui peut entraîner de graves complications de santé.

Fraude financière

L’exposition de données financières personnelles peut conduire à une fraude financière, où les victimes peuvent perdre de l’argent à la suite de transactions non autorisées ou d’une usurpation d’identité.

Perte d’emploi

Si des dossiers d’emploi confidentiels sont exposés ou falsifiés, cela peut conduire à des opportunités de carrière manquées, à des licenciements injustifiés et avoir un impact significatif sur les moyens de subsistance d’une personne.

Vol d’identité

Une conséquence fréquente et grave des violations de données personnelles est l’usurpation d’identité, lorsque l’identité de la victime est utilisée pour des activités illégales, ce qui peut entraîner des complications juridiques pour l’individu ou d’autres problèmes similaires.

Chantage et extorsion

La divulgation d’informations personnelles peut conduire au chantage et à l’extorsion, en particulier si les données comprennent des photos compromettantes, des messages ou des informations que la personne souhaite garder privées.

Conséquences juridiques

Il arrive que des personnes se retrouvent dans une situation où elles doivent mener des actions en justice pour laver leur nom ou réparer des activités frauduleuses qui ont été commises en utilisant leur identité. Malheureusement, cela peut finir par leur coûter beaucoup d’argent en frais de justice.

Atteinte à la réputation

La divulgation d’informations personnelles sensibles, telles que les préférences sexuelles, peut entraîner une stigmatisation sociale et nuire à la réputation personnelle et professionnelle d’une personne.

Risques futurs pour la sécurité

Les données volées peuvent être utilisées à des fins criminelles, ce qui accroît les risques de cybercriminalité et de sécurité personnelle.

RGPD et violations de données à caractère personnel

Le RGPD définit des exigences et des procédures spécifiques pour le traitement des violations de données.

Votre organisation est évidemment incitée à réagir rapidement aux violations de données personnelles afin d’atténuer les dommages, mais le RGPD réglemente également la manière dont votre organisation doit réagir.

Nous verrons ci-après comment rester conforme au RGPD lors de la gestion d’une violation de données.

Exigences du RGPD en cas de violation de données

Lorsqu’une violation de données a été identifiée, vous devez prendre des mesures immédiates pour contenir la violation et assurer la conformité au RGPD, notamment en communiquant clairement avec les parties prenantes, en notifiant les personnes concernées et en maintenant une documentation interne approfondie.

Le RGPD est un cadre que vous devez respecter. En outre, il vous aide à vous assurer que vous traitez les violations de données d’une manière qui sert toutes les parties prenantes affectées par la violation.

Ces exigences relatives à la gestion d’une violation de données à caractère personnel sont expliquées dans les sections suivantes.

Notification aux autorités

Lorsque vous identifiez une violation de données dans votre organisation, vous devez en informer immédiatement l ‘autorité de contrôle. Le délai pour effectuer cette notification est de 72 heures après avoir pris connaissance d’une violation de données.

Si votre notification est retardée de plus de 72 heures, vous devez inclure une explication des raisons de ce retard à l’autorité de contrôle.

Lorsque la violation de données n’est pas susceptible d’entraîner un risque pour les personnes, vous n’êtes pas obligé de notifier l’autorité chargée de la protection des données.

Vous pouvez apprendre comment évaluer une violation dans cet article, qui précise également les cas où vous n’êtes pas obligé de notifier l’autorité chargée de la protection des données.

Le contenu de la notification

La notification à l’autorité de contrôle doit décrire les faits relatifs à la violation de données à caractère personnel, tels que la cause de la violation. Elle doit indiquer les catégories de personnes concernées et le nombre approximatif de personnes concernées par la violation, les types de données à caractère personnel incluses, par exemple l’adresse électronique, le nom d’utilisateur, etc.

Vous devez inclure les coordonnées de la personne de contact de votre organisation, à savoir le délégué à la protection des données si vous en avez désigné un.

La notification doit décrire les conséquences probables pour les personnes concernées et les mesures prises ou proposées pour remédier à la violation de données à caractère personnel et atténuer les conséquences pour les personnes concernées.

Si vous ne pouvez pas communiquer tous les détails dans les 72 heures, vous pouvez fournir les informations par étapes afin de respecter le délai de 72 heures.

Quoi qu’il en soit, vous devez toujours documenter toutes les violations de données à caractère personnel dans vos dossiers internes conformément aux exigences susmentionnées. Les autorités chargées de la protection des données peuvent toujours demander ces informations pour vérifier que vous avez respecté ces règles.

Notification des personnes concernées

Lorsque la violation de données est susceptible d’entraîner un risque élevé pour les personnes concernées, vous devez les avertir immédiatement afin qu’elles puissent se protéger, par exemple en changeant les mots de passe des comptes concernés par la violation.

La notification doit être claire et transparente sur les faits relatifs à la violation de données et inclure au moins les coordonnées de la personne de contact, par exemple le délégué à la protection des données ou une personne similaire, les conséquences probables de la violation de données et les mesures prises par votre organisation pour atténuer les conséquences négatives pour ces personnes.

La notification doit être faite directement aux personnes concernées pour s’assurer qu’elles reçoivent l’information, à moins que cela ne représente un effort disproportionné. S’il est impossible de s’assurer que tout le monde reçoit l’information directement, des mesures indirectes peuvent être utilisées, comme la publication d’une déclaration publique, par exemple par le biais d’un communiqué de presse.

Les sous-traitants et les violations de données

La plupart des organisations font appel à des fournisseurs, y compris des sous-traitants.

Lorsqu’un sous-traitant identifie une violation de données affectant les données traitées pour le compte du responsable du traitement, il doit le notifier immédiatement au responsable du traitement. Cela permettra au responsable du traitement (votre organisation) de respecter ses obligations en matière de notification de la violation de données aux autorités chargées de la protection des données et aux personnes concernées.

Évaluation d’une violation de données

Il est important de déterminer l’impact attendu d’une violation de données afin de la gérer efficacement. Les paragraphes qui suivent examinent les conséquences d’une violation de données sur les individus.

Type de violation

La nature d’une violation de données influencera ses répercussions sur les personnes concernées. Le vol d’un disque dur crypté entraînant la perte du numéro de sécurité sociale d’une personne diffère du cas où une mauvaise configuration divulgue publiquement le numéro de sécurité sociale.

La sensibilité des données personnelles

La sensibilité des données personnelles concernées influence l’évaluation des risques. Par exemple, la divulgation accidentelle d’informations sur le passé criminel, les dettes ou l’état de santé d’une personne pourrait avoir des conséquences plus importantes que la divulgation de son adresse électronique ou de son numéro de téléphone.

Risque d’identification

Des données personnelles peuvent avoir été impliquées dans une violation de données, mais vous devez vous interroger sur la facilité avec laquelle les personnes concernées peuvent être identifiées à partir des données compromises. Si les données personnelles compromises se trouvent sur un disque dur crypté, le risque d’identification est réduit.

Conséquences

La gravité d’une violation dépend du groupe de personnes touchées par la violation. Par exemple, les infractions impliquant des personnes particulièrement vulnérables, comme les enfants, pourraient être plus préjudiciables.

L’information entre les mains des criminels

Si l’on sait que les données compromises sont parvenues à des criminels mal intentionnés, cela influe considérablement sur l’évaluation des risques liés à la violation de données. C’est le cas d’une attaque par ransomware.

Fiabilité du destinataire

Supposons que vous ayez envoyé des données à caractère personnel à la mauvaise personne, mais que vous attendiez du destinataire qu’il suive les instructions de renvoi ou de destruction des données. Dans ce cas, la violation peut être considérée comme n’ayant pas de conséquences significatives. Toutefois, le responsable du traitement doit être sûr de la fiabilité du destinataire et, si possible, disposer d’une documentation confirmant qu’il n’a plus accès aux données.

Réversibilité

Les violations ayant des effets durables ou permanents sont considérées comme plus graves. Il s’agit de violations auxquelles le responsable du traitement ou la personne concernée ne peut pas facilement remédier. Par exemple, la fuite des données d’une carte de paiement peut être atténuée par l’annulation de la carte, mais une fuite d’informations portant atteinte à la réputation d’une personne peut avoir des conséquences à plus long terme.

L’importance de la taille

En règle générale, plus le nombre de personnes touchées par une violation est élevé, plus l’impact est important. Toutefois, les violations impliquant une seule ou quelques personnes peuvent également avoir de graves conséquences lorsque les données sont sensibles.

Caractéristiques du responsable du traitement

Les caractéristiques et les activités de traitement de l’organisation concernée peuvent influer sur la probabilité qu’une violation présente un risque pour les personnes. Par exemple, un hôpital privé qui traite de nombreuses informations sur la santé ou un bureau de crédit qui traite des données sur les mauvais payeurs augmentent le risque pour les personnes.

La prise en compte des aspects susmentionnés peut aider à évaluer l’impact potentiel d’une violation de la sécurité des données à caractère personnel et vous guider vers les mesures d’intervention appropriées pour protéger les personnes concernées.

Comment réagir à une violation de données

Dans toutes les situations d’urgence, des mesures immédiates doivent être prises pour contenir l’incident et ses dommages.

Actions immédiates

La réponse initiale à une violation de données nécessite une action décisive pour la contenir et en évaluer la portée. Il peut s’agir d’isoler les systèmes compromis, de révoquer les privilèges d’accès et de sécuriser les zones physiques si nécessaire.

Une évaluation préliminaire de la violation de données doit permettre de déterminer le type et l’étendue des données compromises et de savoir si la violation est toujours en cours.

Vous devriez déjà disposer d’un plan de lutte contre les violations de données, qui inclut également les membres de l’équipe d’intervention. Si vous ne l’avez pas encore fait, il est utile de constituer une équipe d’intervention composée de membres des services informatiques, juridiques et de communication, ainsi que de la direction générale, afin de gérer efficacement la violation. Cette équipe est également chargée de documenter toutes les mesures prises pour atténuer la violation, qui seront utilisées pour le respect de la réglementation et pour toute procédure judiciaire.

Communiquer avec les parties prenantes

Dans le chaos d’une violation de données, une communication claire et transparente est essentielle pour gérer la situation de manière organisée.

En interne, vos collègues doivent être informés de la violation et comprendre leur rôle dans la réaction à la violation de données.

En externe, vous devez communiquer aux personnes concernées dès que possible (s’il y a un risque de conséquences négatives) et suivre les exigences du RGPD à l’article 34.

Vous devez également vous engager auprès des autorités chargées de la protection des données et faire preuve de transparence et de coopération, en fournissant toutes les informations nécessaires sur la violation et les mesures prises pour y remédier, tout en respectant les exigences de l’article 33.

Rôle des délégués à la protection des données (DPD)

Lorsqu’une organisation désigne un délégué à la protection des données, cette personne joue plusieurs rôles essentiels en cas de violation de données.

Lors d’une violation de données à caractère personnel, le DPD conseille l’équipe d’intervention pour se conformer au RGPD. Il s’agit notamment de s’assurer que les notifications de violation de données envoyées à l’autorité de protection des données et aux personnes affectées s’alignent sur les exigences du RGPD. Le DPD peut aider à classer les données concernées par la violation, à évaluer les risques potentiels pour les personnes et à déterminer si les mesures proposées ou mises en œuvre pour remédier à la violation sont appropriées.

Le DPD peut également jouer un rôle dans la communication interne et la coordination avec les services informatiques, juridiques et de communication afin de garantir une stratégie de réponse conforme et de veiller à ce que toutes les actions soient documentées avec précision.

Une fois qu’une violation a été gérée en toute sécurité, le DPD doit collaborer avec les parties prenantes internes concernées afin d’analyser l’incident, d’en tirer des enseignements et de proposer des améliorations pour éviter de nouvelles violations.

Notifications

Quand notifier les individus

Comme indiqué précédemment, le RGPD vous oblige à notifier les personnes concernées lorsqu’il est probable que la violation présente un risque élevé pour les droits et libertés de ces personnes.

Cette notification doit être claire et concise et expliquer la nature de la violation, les catégories de données concernées, les conséquences potentielles et les mesures prises pour y remédier.

L’objectif de la notification est de veiller à ce que les personnes concernées puissent prendre les mesures appropriées pour se protéger d’un préjudice potentiel.

L’information des personnes permet avant tout à celles-ci de prendre les précautions nécessaires si leurs données ont été compromises. Comme nous l’avons souligné précédemment, une violation de la sécurité des données à caractère personnel peut avoir des conséquences négatives importantes pour les personnes concernées, telles que la discrimination, l’usurpation d’identité ou la fraude, la perte financière, l’atteinte à la réputation, la perte de confidentialité de données protégées par le secret, ou tout autre désavantage économique ou social.

La notion de “risque élevé” n’est pas explicitement définie dans les réglementations relatives à la protection des données. Néanmoins, selon les lignes directrices relatives à l’évaluation des risques, la gravité des conséquences potentielles et la probabilité des implications d’une violation de données pour les personnes contribuent à un niveau de risque plus élevé.

Lorsqu’il procède à une évaluation des risques, le responsable du traitement doit prendre en compte tous les résultats potentiels et les effets négatifs sur les personnes. Cela inclut les conséquences “secondaires” qui pourraient résulter d’une violation de la sécurité des données à caractère personnel.

En outre, la notification doit être effectuée quel que soit le nombre de personnes concernées, en fonction de la gravité potentielle des effets néfastes. Cette approche garantit que toutes les incidences potentielles sur les droits et libertés des personnes sont dûment prises en compte.

Quand ne pas informer les personnes

Une violation de données ne présente pas un risque élevé

Il n’est pas nécessaire de notifier les personnes concernées lorsque l’on estime qu’une violation de données n’est pas susceptible d’entraîner un risque élevé pour les droits et libertés des personnes.

La charge de la preuve de l’absence de risque élevé incombe au responsable du traitement. Ils doivent être en mesure de justifier, si nécessaire, par exemple lors d’une enquête de l’autorité de protection des données, pourquoi ils ont choisi de ne pas notifier les personnes concernées.

Mesures techniques et organisationnelles appropriées

Si le responsable du traitement, après avoir évalué toutes les conséquences potentielles et les impacts négatifs d’une violation de données, conclut que la violation est susceptible d’entraîner un risque élevé pour les droits et libertés des personnes, l’action par défaut consiste à notifier les personnes concernées.

Toutefois, la notification n’est pas requise si le responsable du traitement a mis en œuvre des mesures de protection techniques et organisationnelles appropriées, telles que le cryptage, qui rendent les données à caractère personnel inintelligibles pour les personnes non autorisées.

Par exemple, si un responsable du traitement perd un appareil portable contenant des données à caractère personnel cryptées, et que le cryptage utilisé est suffisamment puissant pour ne pas être cassé ou contourné pendant une période significative, et qu’il n’y a aucune probabilité de décryptage non autorisé – par exemple en obtenant la clé de cryptage – on peut supposer que les données à caractère personnel sont protégées dans une mesure telle que la violation ne présente probablement pas un risque élevé pour les droits et libertés des personnes. Le responsable du traitement a la charge de la preuve pour justifier sa décision de ne pas notifier les personnes concernées.

Dans les cas où l’on estime qu’une violation de données présente un risque élevé d’incidence négative sur les droits et libertés des personnes, l’action par défaut consiste à notifier les personnes concernées. Toutefois, la notification peut ne pas être nécessaire si des mesures techniques et organisationnelles appropriées, telles que le cryptage, sont en place pour rendre les données personnelles inintelligibles pour les personnes non autorisées.

Par exemple, on peut supposer que les données à caractère personnel sont protégées si un responsable du traitement perd un appareil portable contenant des données à caractère personnel cryptées, si le cryptage est suffisamment robuste et s’il n’y a aucune probabilité de décryptage non autorisé (comme l’obtention de la clé de cryptage).

Le responsable du traitement serait toujours tenu de justifier la décision de ne pas notifier les personnes concernées.

Risques inexploités

Supposons qu’une violation de données se produise, mais qu’elle soit stoppée avant qu’elle ne puisse être exploitée. Dans ce cas, il n’est pas nécessaire de notifier les personnes concernées.

Par exemple, supposons qu’un système informatique crée accidentellement un accès internet non autorisé à des données personnelles, mais qu’il soit découvert immédiatement et que l’accès soit bloqué. Une enquête interne sur les journaux pourrait confirmer que seuls les utilisateurs autorisés ont accédé aux données pendant l’exposition, ce qui permettrait de déterminer si des personnes ont été affectées et doivent être notifiées.

Effort disproportionné

Dans certains cas, le responsable du traitement peut choisir de ne pas notifier directement chaque personne si l’effort requis pour ce faire est considéré comme disproportionné par rapport aux circonstances.

La décision d’informer les personnes d’une violation de données doit mettre en balance l’importance de les informer et l’effort nécessaire.

Par exemple, une entreprise qui perd l’accès à toutes les données de ses clients à la suite d’une attaque de ransomware sur sa base de données clients pourrait relever de cette exception. Dans un tel scénario, si une évaluation interne détermine que la notification individuelle exigerait un effort excessif, le responsable du traitement devrait envisager des mesures alternatives, telles qu’une annonce publique pour informer les personnes concernées.

Responsabilité et documentation interne

Les organisations sont tenues par le RGPD de tenir un registre de toutes les violations de données, quelles que soient leur taille et leur gravité.

Le dossier interne relatif aux violations de données doit comprendre les faits relatifs à la violation, ses effets et les mesures correctives prises.

Cette documentation constitue également un outil essentiel pour affiner les stratégies et les réponses futures en matière de protection des données, car elle aide les organisations à analyser les modèles, à identifier les faiblesses de leurs stratégies de protection des données et à mettre en œuvre des mesures plus efficaces à la place.

Conséquences juridiques d’une violation de données

Les violations de données à caractère personnel peuvent avoir des conséquences juridiques importantes, notamment des amendes et des sanctions. Dans le pire des cas, une organisation peut se voir infliger une amende de 20 millions d’euros ou de 4 % du chiffre d’affaires annuel, le montant le plus élevé étant retenu, et même être condamnée à une peine de prison.

Aux yeux du règlement, toute violation de données est punissable, de sorte que vous pouvez à la fois être victime d’un piratage et vous voir infliger une amende par l’autorité de contrôle pour négligence.

Cela peut sembler injuste à première vue, mais la conformité au RGPD exige que les organisations mettent en œuvre des mesures techniques et organisationnelles appropriées pour atténuer le risque de conséquences négatives potentielles pour les personnes concernées. S’il s’avère que ces mesures n’étaient pas effectivement en place au moment de la violation, votre organisation risque de se voir infliger une amende.

Le montant de l’amende dépend de plusieurs facteurs, notamment la nature, la gravité et la durée de l’infraction, le caractère intentionnel ou négligent de la violation et les mesures prises pour atténuer le préjudice.

Étude de cas : Violation de données chez Marriot International

Des pirates informatiques ont accédé aux systèmes de réservation des établissements Starwood de Marriott, affectant jusqu’à 339 millions d’hôtes en 2018. L’autorité de protection des données du Royaume-Uni (ICO) avait initialement annoncé une amende de 99 millions de livres sterling, qui a finalement été réduite à 18,4 millions de livres sterling. Cette violation a mis en évidence la nécessité d’une diligence raisonnable en matière de sécurité informatique lors des fusions et acquisitions.

L’autorité britannique chargée de la protection des données a infligé une amende à Marriot International et a identifié quatre manquements de la part de Mariott International, qui sont à l’origine de cette amende.

1. Contrôle insuffisant des comptes à privilèges

L’intrus a réussi à accéder à l’environnement de données des titulaires de cartes de Marriot (CDE) en profitant d’une faiblesse précédemment non identifiée dans l’application de l’authentification multifactorielle, qui n’a pas été appliquée à tous les comptes et systèmes ayant accès à l’environnement de données des titulaires de cartes.

Leur échec à cet égard réside dans le fait qu’ils auraient pu être plus efficaces dans le contrôle des activités des utilisateurs, en particulier ceux qui disposent d’un accès de haut niveau.

Ce manque de surveillance détaillée et de journalisation au sein de leurs systèmes a rendu difficile la détection d’anomalies, telles que des actions non autorisées au sein du CDE. Cette négligence en matière de surveillance et de journalisation les a empêchés d’identifier les activités inhabituelles sur les comptes et les violations potentielles.

2. Contrôle insuffisant des bases de données

Le contrôle insuffisant des bases de données au sein du CDE a constitué une défaillance majeure dans la protection des données de Marriott, comme l’a relevé l’autorité chargée de la protection des données. Il y a trois raisons principales à cela :

La configuration des alertes de sécurité sur les bases de données de Marriott était inadéquate. Cette faille signifiait que le système ne signalait pas efficacement les activités suspectes au sein du CDE, ce qui aurait été essentiel pour identifier les violations potentielles.

Deuxièmement, Marriott doit avoir regroupé correctement les journaux provenant de différentes sources. L’agrégation des journaux est essentielle pour l’analyse complète de l’activité du réseau, ce qui permet d’avoir une vision plus globale des menaces potentielles pour la sécurité.

Troisièmement, l’enregistrement par Marriott des activités au sein du CDE était insuffisant, notamment en ce qui concerne les actions telles que la création de fichiers et l’exportation de tables de base de données – ce manque d’enregistrement détaillé a limité sa capacité à détecter des activités inhabituelles ou non autorisées au sein de ses systèmes.

Ces trois lacunes dans la surveillance des bases de données ont contribué à retarder la détection et la réaction de Marriott face à la violation de données.

3. Contrôle des systèmes critiques

L’autorité chargée de la protection des données a jugé inadéquat le contrôle exercé par Marriott sur les systèmes critiques en raison d’une surveillance insuffisante et d’un durcissement insuffisant des serveurs.

Ils n’avaient pas mis en place de liste blanche efficace, qui aurait limité l’accès au système aux utilisateurs ou aux adresses IP autorisés.

Marriott a limité la mise en œuvre de la liste blanche et a fait valoir qu’elle pesait sur les systèmes informatiques. Cependant, l’établissement de listes blanches était une pratique bien établie même avant l’ère du RGPD.

En outre, l’approche de Marriott en matière de sécurité manquait d’une stratégie globale de “défense en profondeur” avec une protection par couches et une surveillance des activités du réseau.

4. Absence de cryptage

Marriott s’est principalement concentré sur la conformité à la norme PCI DSS (Payment Card Industry Data Security Standard) et a fait valoir qu’il s’agissait d’une approche basée sur le risque, ciblant les efforts de sécurité sur les tables de base de données contenant des informations sur les détenteurs de cartes. Toutefois, cette approche a donné lieu à des incohérences, comme le fait de crypter certains numéros de passeport ou d’autres catégories de données à caractère personnel, qui ont également besoin d’être protégées, mais pas tous.

L’existence de méthodes de décryptage efficaces, telles que les identifiants uniques et les modules de sécurité matériels, contredit l’affirmation de Marriott selon laquelle un cryptage étendu n’est pas réalisable. En outre, une faille dans leur base de données de réservation des clients a compromis la sécurité offerte par le cryptage, permettant le décryptage des entrées cryptées. Cet incident a mis en évidence les lacunes de l’approche de Marriott en matière de protection des données personnelles.

Résumé

Au total, l’étude de cas de la violation de données de Marriot International illustre le fait que vous devez avoir une approche approfondie de la sécurité des données personnelles pour vous conformer au RGPD.

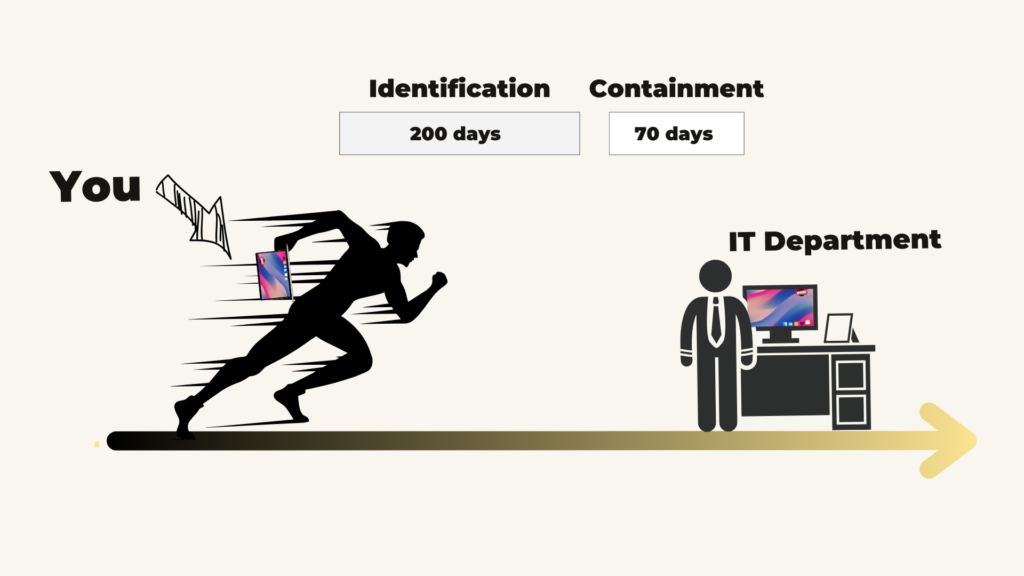

Dans ce cas, l’intrus a accédé aux systèmes de Marriot avant l’entrée en vigueur du RGPD, mais comme ils n’ont pas découvert la violation rapidement, ils ont tout de même été considérés comme non conformes au RGPD.

Le coût des violations de données

Au-delà du préjudice immédiat causé aux personnes dont les données ont été compromises, les violations de données ont un coût pour les entreprises qui en sont victimes.

La violation moyenne de données coûte à une entreprise plus de 4 millions d’euros, selon le rapport d’IBM “Cost of a Data Breach Report”. Toutefois, le coût d’une violation de données peut varier considérablement en fonction de facteurs tels que le pays où la violation se produit, la taille de l’entreprise touchée, le secteur auquel elle appartient, la rapidité de la réponse à l’incident et la maturité globale des mesures de sécurité informatique de l’entreprise.

Le coût du responsable du traitement

Les suites d’une violation nécessitent des enquêtes, des efforts de confinement, la restauration des systèmes et souvent l’embauche de spécialistes externes de la cybersécurité. Ces dépenses s’accumulent rapidement.

Une organisation risque de se voir infliger une amende si la violation de données est due à une négligence. Les réglementations sur la protection des données, comme le RGPD, imposent des pénalités importantes en cas de non-conformité, pouvant aller jusqu’à 4 % du chiffre d’affaires mondial d’une organisation ou 20 millions d’euros.

Les personnes touchées par une violation de données peuvent avoir droit à une indemnisation si elles subissent des pertes financières ou une atteinte à leur réputation, ce qui peut également donner lieu à des litiges juridiques coûteux en cas de contestation.

Les violations de données ont souvent un impact sur les activités des entreprises et entraînent des temps d’arrêt et des pertes de productivité. Parfois, elle peut avoir une incidence négative sur les ventes si elle affecte les processus de vente, les délais de livraison ou d’autres éléments similaires.

Le coût le plus insidieux est peut-être l’érosion de la confiance. Une violation de données peut ternir la réputation d’une marque et dissuader les clients actuels et potentiels. Cette perte de confiance peut perdurer et avoir un impact sur les résultats de l’entreprise pendant des années.

Le coût total d’une violation de données varie en fonction de son ampleur et de sa gravité, mais même les violations mineures peuvent s’avérer financièrement dévastatrices. Des mesures proactives telles que des protocoles de cybersécurité robustes, la formation des employés à la sécurité et la planification des interventions en cas d’incident sont des investissements de base qui permettent de réduire les coûts potentiels des violations de données.

Résumé

Dans cet article, vous avez appris ce qu’est une violation de données à caractère personnel au regard du RGPD, comment identifier une violation de données dans la pratique, comment évaluer une violation et comment y répondre dans le respect du RGPD. Nous avons également étudié des cas de violations de données et les coûts que cela représente pour votre organisation.