Uma violação de dados pessoais é uma violação da segurança que conduz ao comprometimento de dados pessoais.

O RGPD regula a forma como os dados pessoais devem ser protegidos contra violações de dados, e este artigo irá explorar o tema das violações de dados em relação ao RGPD.

A gravidade das violações de dados pode variar significativamente.

Por um lado, a perda acidental de dados pode ocorrer sem intenção maliciosa e sem o envolvimento de terceiros mal-intencionados.

Por outro lado, os ataques deliberados de piratas informáticos com o objetivo de obter acesso aos dados ou de os utilizar indevidamente apresentam riscos substanciais. Estas violações direccionadas aumentam a probabilidade de divulgação não autorizada, conduzindo a danos significativos para indivíduos e organizações.

O RGPD tem um conjunto de requisitos que regem a forma como as empresas devem atuar quando ocorre uma violação de dados pessoais.

Curiosamente, isto também exige que a sua empresa tenha a capacidade de identificar uma violação de dados quando esta ocorre, para que a possa impedir e atenuar.

No RGPD, a ignorância não é uma desculpa para o incumprimento. A sua organização deve, por conseguinte, estar atenta às violações de dados e preparar-se para responder a uma violação de dados.

Como identificar uma violação de dados

É importante ser capaz de identificar uma violação de dados porque esta é a primeira forma de a prevenir e identificar quando ocorre.

O que é uma violação de dados pessoais?

No contexto do RGPD, uma violação da segurança dos dados pessoais é definida da seguinte forma:

“Violação de dados pessoais”, uma violação da segurança que provoque, de modo acidental ou ilícito, a destruição, a perda, a alteração, a divulgação ou o acesso, não autorizados, a dados pessoais transmitidos, conservados ou sujeitos a qualquer outro tipo de tratamento”

Simultaneamente, uma violação da segurança dos dados pessoais é também considerada um incidente de segurança da informação. Na norma de segurança da informação ISO 27000, um incidente de segurança da informação é descrito como uma situação em que há uma ocorrência identificável envolvendo um sistema, serviço ou rede. Esta ocorrência sugere uma violação da política de segurança da informação ou uma falha nas medidas de segurança. Também pode ser um caso que não tenha sido reconhecido anteriormente, mas que seja potencialmente significativo para a segurança.

É importante notar que apenas os incidentes de segurança da informação que envolvem dados pessoais são abrangidos pela definição de violação de dados pessoais do RGPD.

Por conseguinte, nem todos os incidentes de segurança da informação são considerados violações de dados pessoais. Por exemplo, a deteção de padrões de tráfego de rede invulgares pode ser classificada como um incidente de segurança, mas não significa necessariamente que tenha havido acesso não autorizado ou divulgação de dados pessoais.

Este cenário mostra a necessidade de uma análise cuidadosa para determinar se ocorreu uma violação genuína de dados pessoais, o que é importante para compreender e aplicar eficazmente as regras do RGPD.

Uma variedade de violações de dados

O objetivo do RGPD é proteger os dados pessoais, pelo que evitar violações de dados pessoais é uma das preocupações centrais do regulamento.

Por conseguinte, deve estar ciente da forma como as violações de dados pessoais podem ocorrer na prática, de modo a poder aplicar medidas adequadas para as prevenir e identificar caso ocorram.

Um relatório de investigação de violações de dados da Verizon mostra que 3 em cada 4 violações de dados incluem um elemento humano com pessoas envolvidas através de erro, utilização indevida de privilégios, credenciais roubadas ou engenharia social.

As violações de dados podem ocorrer através de vários canais e, muitas vezes, resultam de salvaguardas inadequadas na sua organização, que podem ser mitigadas.

Tipos de violações de dados

De seguida, vamos explorar alguns dos principais tipos de violações de dados para lhe dar uma ideia de como estas violações ocorrem.

Hacking

A pirataria informática envolve o acesso não autorizado a sistemas de dados através da exploração de vulnerabilidades técnicas nos seus sistemas.

Normalmente, um hacker identifica pontos fracos na arquitetura de segurança de um sistema, como componentes de software desactualizados, ligações de rede não seguras ou sistemas mal configurados. Quando os hackers encontram uma vulnerabilidade, utilizam vários métodos, como a injeção de código malicioso ou a utilização de credenciais roubadas, para contornar as medidas de segurança e infiltrar-se no sistema.

Divulgação acidental

A divulgação acidental de dados pessoais resulta frequentemente de erro humano. Exemplos típicos incluem o envio de e-mails por engano para destinatários incorrectos ou configurações incorrectas da base de dados que deixam dados privados acessíveis ao público.

Roubo ou perda física

As violações de dados podem ocorrer através da perda ou roubo de dispositivos como computadores portáteis, discos rígidos ou smartphones que armazenam dados pessoais. Isto realça a necessidade de medidas de segurança física para além das salvaguardas digitais, como a encriptação dos discos rígidos no caso de um dispositivo ser roubado.

Ameaças internas

As ameaças internas são uma fonte significativa de violações de dados nas organizações e representam cerca de 20% dos incidentes de segurança. Ocorrem quando os funcionários ou outras pessoas com acesso legítimo às informações provocam, intencional ou acidentalmente, uma violação. Este risco realça a importância da implementação de protocolos de segurança internos.

Ataques de ransomware e malware

Os ataques de ransomware e malware são tipos de violações em que o software malicioso é utilizado para comprometer a segurança do seu sistema. Normalmente, o ransomware encripta os dados, mantendo-os reféns para um resgate, enquanto outros tipos de malware podem extrair informações de forma dissimulada. Estes ataques realçam a necessidade de defesas anti-malware e de actualizações regulares do sistema para garantir que o malware não consegue explorar software desatualizado.

Causas das violações de dados

Os tipos de violações de dados acima mencionados não aconteceriam sem uma combinação de medidas de segurança inadequadas, erros internos e agentes externos mal-intencionados. De seguida, vamos explorar algumas causas das violações de dados.

Palavras-passe fracas ou reutilizadas

Os utilizadores de software criam frequentemente palavras-passe que podem recordar e reutilizar em diferentes contas, deixando-as vulneráveis a serem comprometidas. As palavras-passe simples ou habitualmente utilizadas são facilmente decifradas, o que constitui um ponto de entrada para os piratas informáticos acederem aos sistemas.

Uma vez que os hackers tenham comprometido uma palavra-passe reutilizada, várias contas ficarão vulneráveis ao acesso dos hackers.

Ataques de phishing

Um ataque de phishing é uma técnica enganosa em que um cibercriminoso se faz passar por outra pessoa para que a vítima realize um ato, por exemplo, revelar informações sensíveis. Um ataque de phishing é frequentemente efectuado através do envio de mensagens de correio eletrónico que imitam uma pessoa de confiança e induzem o destinatário a clicar numa ligação maliciosa ou a fornecer dados pessoais.

A fraude do CEO é um exemplo de um ataque de phishing em que os hackers estabelecem uma identidade falsa de uma figura de confiança como o CEO, que depois pede à vítima, muitas vezes um empregado, para transferir dinheiro, fazer uma compra em seu nome ou revelar informações secretas.

O famoso esquema do “Príncipe Nigeriano” é outro exemplo de um ataque de phishing. Neste caso, o “príncipe nigeriano” pede ajuda para transferir uma grande soma de dinheiro e recompensa-o falsamente (a vítima) com uma pequena taxa.

Vulnerabilidades de software

O software está a desenvolver-se rapidamente e o software que utiliza todos os dias acrescenta continuamente novas funcionalidades, actualizações de desempenho, etc., para garantir que funciona sem problemas e se integra bem nos sistemas de que depende.

A sua empresa utiliza muito software, o que exige um trabalho significativo para garantir que tudo funciona em conjunto, mantendo as actualizações de software.

Esta situação conduz frequentemente a software desatualizado ou não corrigido, que é propenso a violações, uma vez que os atacantes podem explorar estas fraquezas.

Erro humano

O erro humano é a causa de 1 em cada 10 violações de dados, de acordo com o Relatório de Investigações de Violação de Dados da Verizon.

Os trabalhadores estão expostos a mudanças tecnológicas significativas e espera-se que façam mais em menos tempo em ambientes de trabalho de ritmo acelerado. Por conseguinte, erros como o envio de dados para destinatários incorrectos ou o tratamento incorreto da informação acontecem diariamente nas organizações.

É por isso que a formação de sensibilização dos trabalhadores para a formação de sensibilização, a cibersegurança e a conformidade é uma medida organizacional comummente utilizada para aumentar a segurança.

Medidas de segurança inadequadas

A falta de uma infraestrutura de segurança abrangente, incluindo uma segurança de rede deficiente, formação insuficiente dos funcionários e controlos de acesso fracos, aumenta a vulnerabilidade a várias ameaças.

Tanto as pequenas como as grandes empresas têm dificuldade em aplicar medidas de segurança adequadas. Como já foi referido, a velocidade do desenvolvimento, a escala do processamento de dados, as complexidades organizacionais, a taxa de mudança e a falta de talento em matéria de segurança da informação, de orçamentos e de sensibilização para a questão fazem com que as organizações adoptem medidas de segurança inadequadas.

As pequenas empresas precisam frequentemente de adquirir conhecimentos sobre segurança e consideram a implementação e a manutenção dispendiosas. Para as grandes empresas, a dimensão da organização pode tornar complicado garantir a segurança em todos os cantos.

Exemplos de violações de dados pessoais

Nas secções anteriores, explorámos os tipos de violações de dados e algumas das causas que permitiriam a ocorrência de tais violações.

Para uma melhor compreensão do conceito de violação de dados pessoais, tal como definido pelo RGPD, podem ser utilizados os seguintes exemplos como ilustração:

- Uma pessoa não autorizada, dentro ou fora da empresa, acede a dados pessoais a que não deveria ter acesso.

- Um funcionário altera ou elimina acidentalmente informações pessoais, o que conduz a uma perda involuntária de dados.

- Alguém tem acesso a dados pessoais, como números de segurança social ou informações de cartões de crédito, devido a uma violação do servidor da empresa.

- Um empregado partilha informações privadas sobre um cliente com outra pessoa, por engano ou propositadamente, o que conduz a uma divulgação não autorizada.

- A perda ou roubo de dispositivos como computadores portáteis ou smartphones que contêm dados pessoais não encriptados permite o acesso não autorizado aos dados pessoais armazenados nos dispositivos.

- Os dados pessoais são enviados por engano para a pessoa errada por correio eletrónico ou correio tradicional.

- Um ataque cibernético, como phishing ou malware, rouba dados pessoais dos sistemas da empresa.

- Os dados pessoais são acidentalmente expostos num sítio Web público devido a erros de codificação ou de configuração.

- Um funcionário visualiza dados pessoais sem uma razão comercial válida, violando as políticas internas de acesso aos dados.

- Os dados pessoais são eliminados de forma insegura, por exemplo, os registos em papel não são destruídos adequadamente, pelo que alguém pode encontrar dados pessoais no contentor de lixo fora do edifício.

Estes exemplos são apenas algumas das inúmeras formas como os dados pessoais podem ser comprometidos e conduzir a uma violação de dados.

Impacto das violações de dados nas pessoas

As repercussões de uma violação de dados podem ter um impacto significativo nas pessoas afectadas, desde pequenos inconvenientes a situações graves que alteram a sua vida. A natureza da violação de dados, as categorias de dados pessoais comprometidos e as pessoas afectadas desempenham um papel importante na determinação da gravidade das consequências.

Os exemplos seguintes ilustram alguns dos resultados negativos de uma violação de dados:

Tratamento médico incorreto

Uma violação dos dados de saúde pode levar a um tratamento médico incorreto se informações críticas como alergias ou detalhes de medicação forem alterados, podendo causar complicações de saúde graves.

Fraude financeira

A exposição de dados financeiros pessoais pode conduzir a fraudes financeiras, em que as vítimas podem perder dinheiro devido a transacções não autorizadas ou à usurpação de identidade.

Perda de emprego

Se os registos confidenciais de emprego forem expostos ou adulterados, podem perder-se oportunidades de carreira, despedimentos sem justa causa e afetar significativamente o modo de vida de uma pessoa.

Roubo de identidade

Uma consequência comum e grave das violações de dados pessoais é a usurpação de identidade, em que a identidade da vítima é utilizada para actividades ilegais, o que pode levar a complicações legais para o indivíduo ou problemas semelhantes.

Chantagem e extorsão

A exposição de informações pessoais pode levar a chantagem e extorsão, especialmente se os dados incluírem fotos comprometedoras, mensagens ou informações que o indivíduo deseja manter privadas.

Consequências jurídicas

Por vezes, as pessoas encontram-se numa situação em que têm de se submeter a batalhas legais para limpar o seu nome ou corrigir actividades fraudulentas que foram feitas utilizando a sua identidade. Infelizmente, isto pode acabar por custar-lhes muito dinheiro em despesas legais.

Danos à reputação

A divulgação de informações pessoais sensíveis, como as preferências sexuais, pode conduzir ao estigma social, prejudicando a reputação pessoal e profissional de um indivíduo.

Riscos de segurança futuros

Os dados roubados podem ser utilizados para fins criminosos, o que coloca as pessoas em maior risco de cibercriminalidade e de segurança pessoal.

RGPD e violações de dados pessoais

O RGPD estabelece requisitos e procedimentos específicos para o tratamento de violações de dados.

A sua organização é obviamente incentivada a responder prontamente às violações de dados pessoais para mitigar os danos, mas o RGPD também regula a forma como a sua organização deve responder.

De seguida, analisamos como manter a conformidade com o RGPD ao lidar com uma violação de dados.

Requisitos do RGPD numa violação de dados

Quando uma violação de dados é identificada, é necessário tomar medidas imediatas para conter a violação e garantir a conformidade com o RGPD, incluindo uma comunicação clara com as partes interessadas, a notificação dos indivíduos afectados e a manutenção de documentação interna completa.

O RGPD é um quadro que deve ser seguido. Além disso, também o ajuda a garantir que trata as violações de dados de uma forma que serve todas as partes interessadas afectadas pela violação.

Estes requisitos para o tratamento de uma violação de dados pessoais são explicados nas secções seguintes.

Notificação às autoridades

Quando identificar uma violação de dados na sua organização, deve notificar imediatamente notificar. O prazo para efetuar esta notificação é de 72 horas após tomar conhecimento de uma violação de dados.

Se a notificação for atrasada mais de 72 horas, deve incluir uma explicação dos motivos do atraso à autoridade de controlo.

Se for improvável que a violação de dados resulte num risco para qualquer pessoa, não é obrigado a notificar a autoridade de proteção de dados.

Pode saber mais sobre como avaliar uma violação neste artigo, que também especifica quando não é obrigado a notificar a autoridade de proteção de dados.

Conteúdo da notificação

A notificação à autoridade de controlo deve descrever os factos da violação de dados pessoais, por exemplo, a causa da violação. Deve incluir as categorias de titulares de dados e o número aproximado de titulares de dados afectados pela violação, os tipos de dados pessoais incluídos, por exemplo, endereço eletrónico, nome de utilizador, etc., e o número destes.

Deve incluir os dados de contacto da pessoa de contacto da sua organização, que será o responsável pela proteção de dados, caso tenha nomeado um.

A notificação deve descrever as consequências prováveis para as pessoas afectadas e as medidas tomadas ou propostas para resolver a violação de dados pessoais e atenuar as consequências para as pessoas.

Se não puder comunicar todos os pormenores no prazo de 72 horas, pode fornecer as informações por fases para respeitar o prazo de 72 horas.

Seja como for, deve documentar sempre todas as violações de dados pessoais nos seus registos internos, de acordo com os requisitos acima mencionados. As autoridades de proteção de dados podem sempre solicitar estas informações para verificar o cumprimento destas regras.

Notificação das pessoas afectadas

Quando é provável que a violação de dados resulte num risco elevado para as pessoas afectadas, deve notificá-las imediatamente para que se possam proteger, por exemplo, alterando as palavras-passe das contas violadas.

A notificação deve ser clara e transparente sobre os factos da violação de dados e incluir, pelo menos, os dados da pessoa de contacto, por exemplo, o responsável pela proteção de dados ou similar, as consequências prováveis da violação de dados e as medidas que a sua organização está a tomar para atenuar as consequências negativas para essas pessoas.

A notificação deve ser feita diretamente às pessoas afectadas para garantir que recebem a informação, a menos que tal constitua um esforço desproporcionado. Se for impossível garantir que todos recebem a informação diretamente, podem ser utilizadas medidas indirectas, como a emissão de uma declaração pública, por exemplo, através de um comunicado de imprensa.

Processadores de dados e violações de dados

A maioria das organizações utiliza fornecedores, incluindo processadores de dados.

Quando um subcontratante identifica uma violação de dados que afecta os dados tratados em nome do responsável pelo tratamento, deve notificar imediatamente o responsável pelo tratamento. Isto permitirá ao responsável pelo tratamento dos dados (a sua organização) cumprir as suas obrigações de comunicar a violação de dados às autoridades de proteção de dados e às pessoas afectadas.

Avaliação de uma violação de dados

O impacto esperado de uma violação de dados é importante para determinar a gestão eficaz da violação de dados. De seguida, analisamos o impacto que uma violação de dados pode ter nas pessoas.

Tipo de infração

A natureza de uma violação de dados influenciará as suas repercussões nas pessoas afectadas. O roubo de um disco rígido encriptado que resulta na perda do número de segurança social de uma pessoa é diferente de quando uma configuração incorrecta divulga publicamente o número de segurança social.

A sensibilidade dos dados pessoais

A sensibilidade dos dados pessoais em causa influencia a avaliação dos riscos. Por exemplo, a divulgação acidental ao público de informações sobre o historial criminal, as dívidas ou o estado de saúde de alguém pode ter implicações de maior alcance do que a exposição do seu endereço de correio eletrónico ou número de telefone.

Risco de identificação

Os dados pessoais podem ter estado envolvidos numa violação de dados, mas deve considerar a facilidade com que as pessoas afectadas podem ser identificadas a partir dos dados comprometidos. Se os dados pessoais comprometidos estiverem num disco rígido encriptado, o risco de identificação é reduzido.

Consequências

A gravidade de uma violação depende do grupo de indivíduos afectados pela violação. Por exemplo, as infracções que envolvem pessoas particularmente vulneráveis, como as crianças, podem ser mais prejudiciais.

Informações nas mãos de criminosos

Se se souber que os dados comprometidos chegaram a criminosos com intenções maliciosas, isso influencia significativamente a avaliação do risco da violação de dados. Este seria o caso de um ataque de ransomware.

Fiabilidade do destinatário

Suponha que enviou dados pessoais para a pessoa errada, mas espera que o destinatário siga as instruções para devolver ou destruir os dados. Nesse caso, a infração pode ser considerada como não tendo consequências significativas. No entanto, o responsável pelo tratamento de dados deve estar confiante quanto à fiabilidade do destinatário e, se possível, dispor de documentação que confirme que os dados já não estão acessíveis ao mesmo.

Reversibilidade

As infracções com efeitos duradouros ou permanentes são consideradas mais graves. Trata-se de violações que o responsável pelo tratamento dos dados ou a pessoa em causa não podem remediar facilmente. Por exemplo, a fuga de dados de um cartão de pagamento pode ser atenuada através do cancelamento do cartão, mas a fuga de informações que prejudiquem a reputação de alguém pode ter impactos a longo prazo.

O tamanho é importante

Geralmente, quanto maior for o número de pessoas afectadas por uma violação, mais significativo será o impacto. No entanto, as violações que envolvem apenas um ou alguns indivíduos também podem ter consequências graves quando os dados são sensíveis.

Características do responsável pelo tratamento de dados

As características da organização afetada e as actividades de tratamento podem afetar a probabilidade de uma violação representar um risco para as pessoas. Por exemplo, um hospital privado que lida com informações extensas sobre saúde ou uma agência de crédito que processa dados sobre maus devedores aumenta o risco para as pessoas.

A consideração dos aspectos acima referidos pode ajudar a avaliar o potencial impacto de uma violação da segurança dos dados pessoais e orientá-lo para as medidas de resposta adequadas para proteger as pessoas afectadas.

Como responder a uma violação de dados

Em todas as situações de emergência, devem ser tomadas medidas imediatas para conter o incidente e os seus danos.

Acções imediatas

A resposta inicial a uma violação de dados exige uma ação decisiva para a conter e avaliar o seu alcance. Isto pode incluir o isolamento de sistemas comprometidos, a revogação de privilégios de acesso e a proteção de áreas físicas, se necessário.

Uma avaliação preliminar da violação de dados deve determinar o tipo e a extensão dos dados comprometidos e se a violação ainda está a decorrer.

Já deve ter um plano de violação de dados, que também inclui os membros da equipa de resposta. Se ainda não o fez, é útil reunir uma equipa de resposta que inclua membros dos departamentos de TI, jurídico e de comunicações e da gestão de topo para gerir eficazmente a violação. Esta equipa é também responsável por documentar todas as medidas tomadas para atenuar a violação, que serão utilizadas para fins de conformidade regulamentar e eventuais processos judiciais.

Comunicar com as partes interessadas

No caos de uma violação de dados, uma comunicação clara e transparente é fundamental para a gerir de forma organizada.

A nível interno, os seus colegas devem ser informados da violação e compreender o seu papel na resposta à violação de dados.

A nível externo, deve comunicar às pessoas afectadas o mais rapidamente possível (se houver risco de consequências negativas) e cumprir os requisitos do RGPD previstos no artigo 34.

Deve também colaborar com as autoridades de proteção de dados e ser transparente e cooperante, fornecendo todas as informações necessárias sobre a violação e as medidas de resposta, seguindo os requisitos do artigo 33.

Papel dos responsáveis pela proteção de dados (RPD)

Quando uma organização nomeia um responsável pela proteção de dados, esta pessoa tem várias funções críticas relativamente a uma violação de dados.

Durante uma violação de dados pessoais, o RPD aconselha a equipa de resposta a cumprir o RGPD. Isto inclui garantir que as notificações de violação de dados enviadas à autoridade de proteção de dados e aos indivíduos afectados estão em conformidade com os requisitos do RGPD. O RPD pode ajudar a classificar os dados envolvidos na violação, a avaliar os riscos potenciais para as pessoas e a avaliar a adequação das medidas propostas ou aplicadas para resolver a violação.

O RPD pode também desempenhar um papel na comunicação interna e na coordenação com os departamentos de TI, jurídico e de comunicações, de modo a garantir uma estratégia de resposta conforme e que todas as acções sejam documentadas com exatidão.

Depois de uma violação ter sido gerida com segurança, o RPD deve colaborar com as partes interessadas internas relevantes para analisar o incidente, identificar as lições aprendidas e sugerir melhorias para evitar futuras violações.

Notificações

Quando notificar as pessoas

Tal como referido anteriormente, o RGPD exige que notifique os titulares dos dados quando for provável que a violação represente um risco elevado para os direitos e liberdades dessas pessoas.

Esta notificação deve ser clara e concisa, explicando a natureza da violação, as categorias de dados envolvidas, as potenciais consequências e as medidas adoptadas para resolver a violação.

O objetivo da notificação é garantir que as pessoas afectadas possam tomar as medidas adequadas para se protegerem de potenciais danos.

A notificação das pessoas permite-lhes, em primeiro lugar, tomar as precauções necessárias caso os seus dados tenham sido comprometidos. Como já foi referido, uma violação da segurança dos dados pessoais pode ter efeitos adversos significativos para as pessoas afectadas – como discriminação, roubo ou fraude de identidade, perdas financeiras, danos à reputação, perda de confidencialidade de dados protegidos por sigilo ou qualquer outra desvantagem económica ou social.

O conceito de “alto risco” nos regulamentos de proteção de dados não está explicitamente definido. No entanto, de acordo com as directrizes de avaliação do risco, a gravidade das potenciais consequências e a probabilidade das implicações de uma violação de dados para as pessoas contribuem para um nível de risco mais elevado.

Ao efetuar uma avaliação de risco, o responsável pelo tratamento de dados deve considerar todos os potenciais resultados e efeitos negativos para as pessoas. Isto inclui consequências “secundárias” que podem ocorrer devido a uma violação da segurança dos dados pessoais.

Além disso, a notificação deve ser feita independentemente do número de pessoas afectadas, com base na potencial gravidade dos efeitos adversos. Esta abordagem garante que todos os potenciais impactos sobre os direitos e liberdades individuais são devidamente tidos em conta.

Quando não notificar as pessoas

Uma violação de dados não representa um risco elevado

Não é necessário notificar as pessoas afectadas nos casos em que se considere que uma violação de dados não é suscetível de representar um risco elevado para os direitos e liberdades das pessoas.

O ónus da prova para demonstrar que não existe um risco elevado recai sobre o responsável pelo tratamento dos dados. Devem poder justificar, se necessário, por exemplo durante um inquérito da Autoridade para a Proteção de Dados, a razão pela qual optaram por não notificar as pessoas afectadas.

Medidas técnicas e organizativas adequadas

Se o responsável pelo tratamento de dados, depois de avaliar todas as potenciais consequências e impactos negativos de uma violação de dados, concluir que a violação é suscetível de implicar um risco elevado para os direitos e liberdades das pessoas, a ação padrão é notificar as pessoas afectadas.

No entanto, a notificação não é necessária se o responsável pelo tratamento de dados tiver implementado medidas de proteção técnicas e organizacionais adequadas, como a cifragem, que tornem os dados pessoais ininteligíveis para pessoas não autorizadas.

Por exemplo, se um responsável pelo tratamento de dados perder um dispositivo portátil que contenha dados pessoais encriptados e a encriptação utilizada for suficientemente forte para não poder ser quebrada ou contornada durante um período significativo, e não houver probabilidade de desencriptação não autorizada – por exemplo, através da obtenção da chave de encriptação – então pode presumir-se que os dados pessoais estão protegidos de tal forma que a violação não representa provavelmente um risco elevado para os direitos e liberdades das pessoas. O responsável pelo tratamento dos dados tem o ónus da prova para justificar a sua decisão de não notificar as pessoas afectadas.

Nos casos em que se considere que uma violação de dados tem um risco elevado de afetar negativamente os direitos e liberdades das pessoas, a ação padrão é notificar as pessoas afectadas. No entanto, a notificação pode não ser exigida se existirem medidas técnicas e organizativas adequadas, como a cifragem, para tornar os dados pessoais ininteligíveis para pessoas não autorizadas.

Por exemplo, pode presumir-se que os dados pessoais estão protegidos se um responsável pelo tratamento de dados perder um dispositivo portátil que contenha dados pessoais encriptados, se a encriptação for suficientemente robusta e se não houver probabilidade de desencriptação não autorizada (como a obtenção da chave de encriptação).

O responsável pelo tratamento de dados continuará a ser responsável por justificar a decisão de não notificar as pessoas afectadas.

Riscos não explorados

Suponhamos que ocorreu uma violação de dados, mas que esta foi travada antes de poder ser explorada. Nesse caso, não é necessário notificar as pessoas em causa.

Por exemplo, suponhamos que um sistema informático cria acidentalmente um acesso não autorizado a dados pessoais na Internet, mas é imediatamente descoberto e o acesso é bloqueado. Uma investigação interna dos registos pode confirmar se apenas os utilizadores autorizados acederam aos dados durante a exposição, o que determinaria se as pessoas foram ou não afectadas e se devem ser notificadas.

Esforço desproporcionado

Em alguns casos, o responsável pelo tratamento de dados pode optar por não notificar diretamente cada indivíduo se o esforço necessário para o fazer for considerado desproporcionado em relação às circunstâncias.

A decisão de notificar as pessoas sobre uma violação de dados deve equilibrar a importância de as informar com o esforço necessário.

Por exemplo, uma empresa que perde o acesso a todos os dados dos clientes na sequência de um ataque de ransomware à sua base de dados de clientes pode ser abrangida por esta exceção. Nesse cenário, se uma avaliação interna determinar que a notificação individual exigiria um esforço excessivo, o responsável pelo tratamento de dados deve considerar medidas alternativas, como anúncios públicos para informar as pessoas afectadas.

Responsabilidade e documentação interna

As organizações são obrigadas pelo RGPD a manter um registo de todas as violações de dados, independentemente da sua dimensão e gravidade.

O registo interno das violações de dados deve incluir os factos da violação, os seus efeitos e as medidas de correção tomadas.

Esta documentação também serve como uma ferramenta crítica para aperfeiçoar futuras estratégias e respostas de proteção de dados, porque ajuda as organizações a analisar padrões, identificar pontos fracos nas suas estratégias de proteção de dados e, em vez disso, implementar medidas mais eficazes.

Consequências jurídicas de uma violação de dados

As violações de dados pessoais podem ter consequências jurídicas significativas, incluindo coimas e sanções. No pior dos casos, uma organização pode ser multada em 20 milhões de euros ou 4% das receitas anuais, consoante o valor mais elevado, e até ser condenada a pena de prisão.

Aos olhos do regulamento, qualquer violação de dados é punível, pelo que pode ser vítima de uma pirataria informática e, ao mesmo tempo, ser multado pela autoridade de controlo por negligência.

Isto pode parecer injusto à primeira vista, mas a conformidade com o RGPD exige que as organizações implementem medidas técnicas e organizacionais adequadas para mitigar o risco de potenciais consequências negativas para os titulares dos dados. Se se verificar que essas medidas não estavam efetivamente em vigor quando ocorreu a violação, a sua organização corre o risco de ser multada.

A determinação de uma coima depende de vários factores, incluindo a natureza, a gravidade e a duração da infração, o carácter intencional ou negligente da violação e as acções para atenuar os danos.

Estudo de caso: Violação de dados da Marriot International

Os piratas informáticos acederam aos sistemas de reservas das propriedades Starwood da Marriott, afectando até 339 milhões de hóspedes em 2018. A Autoridade de Proteção de Dados do Reino Unido (ICO) anunciou inicialmente uma coima de 99 milhões de libras, que acabou por ser reduzida para 18,4 milhões de libras. A violação sublinhou a necessidade de uma diligência adequada em matéria de segurança informática durante as fusões e aquisições.

A Autoridade para a Proteção de Dados do Reino Unido aplicou a coima à Marriot International e identificou quatro falhas da Mariott International que estiveram na origem da coima.

1. Controlo insuficiente das contas privilegiadas

O intruso conseguiu aceder ao Ambiente de Dados do Titular do Cartão do Marriot (CDE) tirando partido de uma falha anteriormente não identificada na aplicação da Autenticação Multi-Fator, que não foi aplicada a todas as contas e sistemas com acesso ao CDE.

O seu fracasso a este respeito foi o facto de poderem ter sido mais eficazes no controlo das actividades dos utilizadores, especialmente daqueles com acesso de alto nível.

Esta falta de vigilância detalhada e de registo nos seus sistemas dificultou a deteção de anomalias, tais como acções não autorizadas no CDE. Esta omissão na monitorização e no registo tornou-os incapazes de identificar actividades invulgares nas contas e potenciais violações.

2. Controlo insuficiente das bases de dados

O controlo insuficiente das bases de dados no âmbito do CDE foi uma falha fundamental na proteção de dados da Marriott, tal como identificado pela autoridade de proteção de dados. Há três razões principais para este facto:

A configuração dos alertas de segurança da Marriott nas suas bases de dados era inadequada. Esta falha significava que o sistema não conseguia assinalar eficazmente actividades suspeitas no âmbito da CDE, o que teria sido fundamental para identificar potenciais violações.

Em segundo lugar, a Marriott deve ter agregado corretamente os registos de diferentes fontes. A agregação de registos é essencial para uma análise abrangente da atividade da rede, permitindo uma visão mais holística de potenciais ameaças à segurança.

Em terceiro lugar, o registo das actividades da Marriott no CDE era insuficiente, em especial no que se refere ao registo de acções como a criação de ficheiros e a exportação de tabelas de bases de dados – esta falta de registo pormenorizado limitava a sua capacidade de detetar actividades invulgares ou não autorizadas nos seus sistemas.

Estas três deficiências na monitorização da base de dados contribuíram para o atraso na deteção e resposta da Marriott à violação de dados.

3. Controlo dos sistemas críticos

O controlo dos sistemas críticos da Marriott foi considerado inadequado pela autoridade de proteção de dados devido a uma monitorização deficiente e a um endurecimento insuficiente dos servidores.

Não tinham implementado uma lista branca eficaz, o que teria restringido o acesso ao sistema a utilizadores ou endereços IP autorizados.

A implementação da lista branca pela Marriott foi limitada e argumentou que era onerosa para os sistemas informáticos. No entanto, a colocação em lista branca já era uma prática bem estabelecida mesmo antes da era do RGPD.

Além disso, a abordagem de segurança da Marriott carecia de uma estratégia abrangente de “defesa em profundidade” com proteção em camadas e monitorização das actividades da rede.

4. Falta de encriptação

A Marriott centrou-se principalmente na conformidade com a norma PCI DSS (Payment Card Industry Data Security Standard) e argumentou que se tratava de uma abordagem baseada no risco, direccionando os esforços de segurança para as tabelas de bases de dados que contêm informações sobre os titulares dos cartões. No entanto, esta abordagem deu origem a incoerências, como a cifragem de alguns números de passaporte, mas não de todos, ou de outras categorias de dados pessoais, que também necessitam de proteção.

A existência de métodos de desencriptação eficientes, tais como identificadores únicos e módulos de segurança de hardware, contradiz a afirmação da Marriott de que a encriptação extensiva era impraticável. Além disso, uma vulnerabilidade na sua base de dados de reservas de hóspedes comprometia a segurança oferecida pela encriptação, permitindo a desencriptação de entradas encriptadas. Este incidente pôs em evidência as deficiências da abordagem da Marriott em matéria de proteção de dados pessoais.

Resumo

Em suma, o estudo de caso da violação de dados da Marriot International ilustra que é necessário adotar uma abordagem rigorosa da segurança dos dados pessoais para cumprir o RGPD.

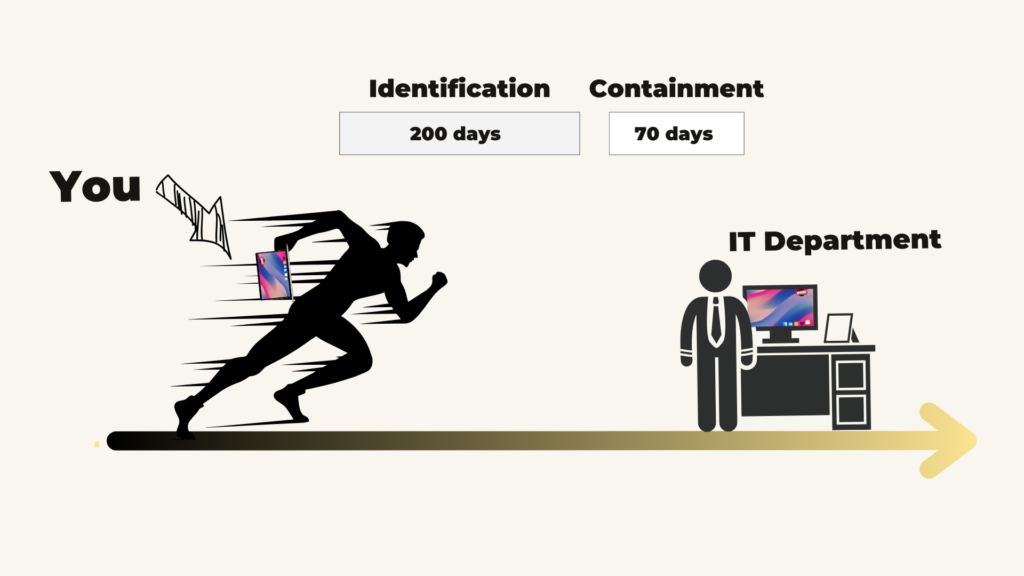

Neste caso, o intruso acedeu aos sistemas da Marriot antes da entrada em vigor do RGPD, mas como não descobriram a violação prontamente, foram considerados não conformes com o RGPD.

O custo das violações de dados

Para além dos danos imediatos para as pessoas cujos dados são comprometidos, as violações de dados têm um custo para as empresas que sofrem a violação de dados.

A violação média de dados custa a uma empresa mais de 4 milhões de euros, de acordo com o relatório da IBM “Cost of a Data Breach Report”. No entanto, o custo de uma violação de dados pode variar substancialmente, dependendo de factores como o país onde ocorre a violação, a dimensão da empresa afetada, o sector a que pertence, a prontidão da resposta ao incidente e a maturidade geral das medidas de segurança de TI da empresa.

O custo do responsável pelo tratamento de dados

O rescaldo de uma violação exige investigações, esforços de contenção, restauro do sistema e, frequentemente, a contratação de especialistas externos em cibersegurança. Estas despesas aumentam rapidamente.

Uma organização corre o risco de ser multada se a causa da violação de dados for negligência. Os regulamentos de proteção de dados, como o RGPD, impõem sanções significativas em caso de incumprimento, que podem ir até 4% das receitas globais de uma organização ou 20 milhões de euros.

As pessoas afectadas por uma violação de dados podem ter direito a uma indemnização se sofrerem perdas financeiras ou danos na sua reputação, o que também pode levar a disputas legais dispendiosas se estas forem contestadas.

As violações de dados afectam frequentemente as operações comerciais e provocam períodos de inatividade e perda de produtividade. Por vezes, pode afetar negativamente as vendas, se afetar os processos de venda, os prazos de entrega ou similares.

Talvez o custo mais insidioso seja a erosão da confiança. Uma violação de dados pode manchar a reputação de uma marca, dissuadindo clientes actuais e potenciais. Esta perda de confiança pode prolongar-se e afetar os resultados da empresa durante anos.

O custo total de uma violação de dados varia consoante a escala e a gravidade, mas mesmo as violações menores podem revelar-se financeiramente devastadoras. Medidas proactivas como protocolos robustos de cibersegurança, formação de sensibilização dos funcionários para a segurança e planeamento da resposta a incidentes são investimentos básicos que reduzem os custos potenciais das violações de dados.

Resumo

Neste artigo, ficou a saber o que é uma violação de dados pessoais em relação ao RGPD, como identificar uma violação de dados na prática, como avaliar uma violação e como responder em conformidade com o RGPD. Também explorámos casos de violações de dados e os custos de uma violação de dados para a sua organização.